BigTech-Detox – wie werde ich die GAFAM los?

GAFAM ist ein Akronym für die "Big Five", die amerikanischen Technologie-Unternehmen Google, Amazon, Facebook, Apple und Microsoft.[1] Und die GAFAM bestimmen Dein Leben? Das machen die nur, weil Du es ihnen erlaubst. Schüttele sie ab mit folgenden einfachen Tricks.

Inhaltsverzeichnis

Prolog

Die schlechte Nachricht

Die Macht in der globalisierten Welt beruht auf der Kontrolle über die Digitaltechnik und auf der Kontrolle über die Geldwerte. Da auch die Kontrolle über das Finanzsystem zunehmend digital ausgebaut wird, entsteht auch hier ein immer größer werdendes Machtgefälle zugunsten der Digitalkonzerne.

Es ist eine Illusion zu glauben, man könne innerhalb dieses Systems eigenständig bleiben. Wer ausschließlich auf das digital-finanzielle System setzt, wird von diesem System abhängig sein und nur die Arbeit leisten und nur die Erfolge erzielen dürfen, die ihm zugestanden werden.

Das System zahlt für diese Macht jedoch selber einen sehr hohen Preis. Es ist selbst von den Technologien abhängig und bestrebt die Exklusivität dieser Technologien zu erhalten.

Die gute Nachricht

Das wahre Leben ist analog.

Strategien zur Vermeidung der digitalen Sklaverei

- Vorab die Grundbedingung für alles weitere:

- Gesundheit! Vermeide unter allen Umständen die physische Bindung an eine Technologie. Die bewußte Herbeiführung einer medizinischen Dauerabhängigkeit, möglicherweise durch einen medizinischen Eingriff oder auch eine durch Fehlverhalten verursachte Erkrankung, wie z.B. Diabetis, führt zur zwangsweisen Technologie- und Systemabhängigkeit.

Glücklicherweise sind die Technologien derer sich die Tech-Giganten bedienen kein Königswissen. Aus gutem Grund basieren die Kommunikationstechniken des Internets meistens auf OpenSource-Technologien mit offenen Standards und Zugang zu Codes und Dokumentationen. Aus diesem Wissenskanon bedient sich der ausreichend große Pool an Nerds, ohne die das System nicht überleben könnte. Programmierer und Admins sind die Maschinisten von heute.

Damit stehen die Ausgangsbedingungen für die digitale Autonomie ja eigentlich gar nicht so schlecht. Wir dürfen nur nicht jeden digitalen Köder schlucken, den sie uns hin halten!

10 Gebote für sehr viel mehr digitale Freiheit

Folgende Hilfestellungen sind konkret, kosten nicht viel und sind jedem zugänglich:

- Digital Definition 😊 – vollende die Digitalisierung – Speichere analog, was nicht mehr digital genutzt werden muß. Sichere die Information! Daten und Formate sind zweitrangig![2]

- Suche nicht direkt bei Google. Die Zeiten, in denen Google Dir immer das beste Suchergebnis lieferte, sind ohnehin vorbei. Google liefert Dir nicht das, was Du sehen willst, sondern das, was die Google-Algorithmen deinem Willen zuordnen. Und um das Ergebnis speziell für Dich optimieren zu können, muß die Suchmaschine Dich kennenlernen. Dabei erwirbt sie ein Königswissen über Dich und verdient damit Geld!

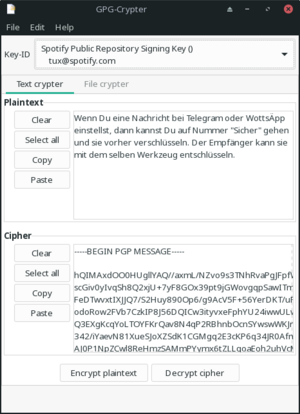

Um dies zu verhindern stehen Dir jedoch einige gute Alternativen zur Verfügung. Sehr zu empfehlen ist www.startpage.com, nach eigener Angabe die "sicherste Suchmaschine der Welt"[3]. Startpage bedient sich sogar der Google-Suchergebnisse, verknüpft die Suche aber nicht mit Deiner Identität. So hilft Dir Google ohne Dich zu kennen! - Verschlüssele Deine eMails mit GnuPG oder OpenPGP.[4] Immer wieder geistern Artikel durch das Netz, in denen die Unsicherheit der eMail-Verschlüsselung hervorgehoben wird.[5] Die Kritik betrifft aber die auf der Welt verteilten Schlüsselserver, grundsätzlich ist die Technologie genial, und die Geheimdienste hätten ein riesiges Problem, würden alle Internet-Benutzer konsequent verschlüsseln. In den 1990ern hatte es bereits eine von Phil Zimmermann entwickelte Software zur Verschlüsselung von eMails namens PGP gegeben – "Pretty good privacy". Das geniale Funktionsprinzip dahinter beruht auf der Ausnutzung mathematischer Berechnungen, sogenannter Falltürfunktionen, die zwar in die eine Richtung sehr einfach sind, in der Rekonstruktion aber sehr aufwendig sind, wie bei der Primzahlfaktorisierung. Multipliziert man zwei Primzahlen miteinander liefert ein Taschenrechner in ganz kurzer Zeit das Ergebnis. Möchte man später herausfinden, mit welchen Primzahlen das Ergebnis errechnet wurde, kann man nach heutigem Kenntnisstand nur sämtliche Kombinationen miteinander ausprobieren, also pure Rechenleistung anwenden – "Brute force" walten lassen. Bei der Verschlüsselung wird zudem mit extrem langen Primzahlen gerechnet, und PGP gestattet nicht nur die Auswahl des Verschlüsselungsalgorithmus, sondern auch die Verschlüsselungstiefe. Den Schlüssel generiert man selber, oder besser, das Schlüsselpaar. Das Verschlüsselungsverfahren ist eine asymmetrische Verschlüsselung. Es gibt einen öffentlichen Schlüssel, der die Falltürfunktion beschreibt, und einen privaten Schlüssel, die ein für die Entschlüsselung notwendiges Geheimnis (die "Falltür") enthält.[6]

Bis zur Version 2.5 Mitte der 1990er Jahre stand PGP unter einer OpenSource-Lizenz und galt als sicher. Danach stand aber die Möglichkeit zum Einbau von Drittschlüsseln (sogenannter GAK-Funktionen mit "government access to keys") im Raum und die OpenSource-Community entwickelte stattdessen OpenPGP[7] und GunPG[8]. Diese Programme unterstützen unterschiedliche Verschlüsselungsverfahren. Sie werden von vielen eMail-Clients direkt oder indirekt über das Enigmail-Plugin[9] unterstützt. Einmal eingerichtet ist die Anwendung aus dem eMail-Programm heraus so simpel, daß Nachrichten automatisch verschlüsselt werden können, sobald ein Public-Key auf den öffentlichen Schlüsselservern gefunden wurde. Der Mehraufwand hält sich also sehr in Grenzen.

Es ist damit prinzipiell möglich, alles zu verschlüsseln, was in Textform vorliegt oder in Textcode konvertiert wird. Es könnten also auch Textnachrichten verschlüsselt werden, bevor sie bei WhatsApp oder Telegram eingestellt werden.[10]

Es ist übrigens auch möglich, einen Text digital zu schreiben, zu verschlüsseln, als QR-Code zu drucken und analog zu versenden![11] - Richtig paranoide Verschlüsselung bleibt unsichtbar – die Steganographie. Für den alltäglichen Gebrauch eher nicht geeignet, aber für kritische Sonderfälle einfach umzusetzen ist die Steganographie, also die verborgene Einbettung von Informationen in einen Datenträger. Tools wie Steghide können sehr einfach Bilder für Dritte unerkennbar mit Textnachrichten überlagern.[12]

- Surfe unerkannt über das Tor-Netzwerk. Der auf Firefox basierende Onion-Browser für das Tor-Netzwerk ist schnell heruntergeladen und sofort betriebsbereit. Bei Tor ist nicht nur die Kommunikation verschlüsselt, auch der Weg Deiner Daten wird verschleiert. Zensur und Überwachung wird dadurch maximal erschwert.[13]

Mit Tox und der den Android/Windows/macOS/Linux-Apps aTox, uTox, qTox, … kann sogar ein auf Tor basierender Instant-Messanger genutzt werden.[14] - Warum immer Windows? Nutze Linux! Windows-User blicken nicht von außen auf die Welt, sondern sitzen drinnen und schauen durch zuweilen vergitterte Windows heraus. Und auch in den Sauren Apfel muß keiner beißen, denn seit 1991 wird Linux als freies Betriebssystem entwickelt. Heute ist Linux so leistungsstark, daß kaum eine professionelle Anwendung im Serverbereich ohne Linux oder andere Unix-Derivate auskommt. Und Linux ist, verglichen mit dem allgegenwärtigen Kleinweich-Produkt sehr sicher. Sicherheit liegt schon in der DNA des Betriebssystems verankert, in welchem Zugangsberechtigungen für private und systemrelevante Prozesse strikt getrennt sind. Linux ist natürlich auch für Deinen Desktop tauglich. Auf älteren Rechnern dürfte die Treiberunterstützung für Linux häufig sogar besser sein, da von kommerziellen Interessen unabhängig entwickelt. Und Linux ist viel einfacher, als Du denkst, die Installation von Manjaro[15], Mint[16] oder Ubuntu[17], um nur einige wenige Beispiele zu nennen, ist heute wirklich nicht mehr schwer.[18] Telemetrie, also das ungefragte Abgreifen von Benutzerdaten durch den Betriebssystemanbieter ist in der Linux-Community übrigens schwer verpönt!

Es existiert mit Tails sogar eine auf maximale Sicherheit ausgelegte "gehärtete" Linux-Distribution, die beispielsweise Tor konsequent für die Internetanbindung verwendet. Es ist ideal zur Einrichtung eines speziellen Kommunikations-PCs.[19] - Nutze Devices ohne UEFI-Bios. Das Basic input/output system eines Computers ist die allererste Software, die der Computer selber bereit stellt, damit höhere Betriebssysteme eingespielt werden können. Es ist die allumfassende Software, die immer mit dabei ist, sobald Du einen Computer benutzt. Das sich seit 2010 durchsetzende UEFI-Bios ist so komfortabel geworden, daß es auch Mausbedienung und Internetzugang ermöglicht. Und genau das ist das Problem. Prinzipiell könnte auf diese Weise ein Internetzugriff auf Deine Rechner ermöglicht werden, von dem weder Dein Betriebssystem noch Du selber etwas mitbekommst.[20] Mindestens solltest Du das UEFI-Bios in den Bios-Einstellungen deaktivieren.

Ein richtig gutes Gefühl bereitet aber die Verwendung von Raspberry Pi[21]-Minicomputern an Schlüsselstellen im Netzwerk und auch als sicherer Desktop-Rechner.Denn die "Raspis", wie sie liebevoll von der immer größer werdenden Fan-Community genannt werden, besitzen gar kein Bios.[23] Alle für den Betrieb des kleinen Rechners mit der beachtlichen Leistung benötigten Softwarekomponenten befinden sich auf der als Festplattenersatz dienenden SD-Karte. Und das allerbeste - der Rechner im Zigarettenschachtelformat kostet selbst bei allerbester Ausstattung unter 100€![24] Ein Raspberry Pi 4 im Einsatz mit dem Betriebssystem Raspbian[22]

Ein Raspberry Pi 4 im Einsatz mit dem Betriebssystem Raspbian[22] - Suche Alternativen über https://alternativeto.net. Keiner zwingt Dich zu Facebook oder Instagram. Wenn Du Deine Daten lieber gleich den Chinesen anvertrauen möchtest, kannst Du z.B. Tik Tok verwenden. Am besten Du suchst selber mal bei https://alternativeto.net und staunst über die Bandbreite an Möglichkeiten.

Auch WhatsApp ist sehr einfach zu vermeiden. Telegram hat auch die drolligeren Sticker. Grundsätzlich traue ich gar keinem Instant-Messanger, bei dem ein Dritter für mich vorgeblich die Verschlüsselung übernimmt. Aber daß Anfang Februar 2021 zu einem Zeitpunkt, als aufgrund der geänderten WhatsApp-AGBs die Möglichkeit einer geheimdienstlichen Anteilnahme plausibel wurde, Millionen Anwender zu den Alternativen Signal[25], Threema[26] und Telegram[27] flüchteten, plötzlich die unterschiedlichsten Medien die immer gleichen Warnungen vor Telegram aussprachen, läßt vermuten, daß Telegram für die Zensur- und Überwachungsbehörden dieser Welt tatsächlich ein echtes Problem darstellt.[28] Der Quelltext von Telegram ist übrigens auf der bei Software-Entwicklern sehr beliebten Hosting-Plattform GitHub öffentlich verfügbar und für Fachleute transparent![29] Ungeachtet des Sicherheitsaspektes ist Telegram der praktischste Messanger, da er auch ohne Smartphone auf dem PC betrieben werden kann. Es genügt der SMS-Empfang Deines Nokia-Knochens aus dem Jahr 2000, sofern er noch über genügend Restladung verfügt. Telegram erlaubt auch die Übertragung größerer Dateimengen, und die Möglichkeit eines Komplettbackups des Chatverlaufs über den PC in HTML-Format ist auch gegeben. - Amazon ist praktisch. Nutze das aus! Bücher sind bei Amazon sehr gut zu suchen. Kaufen kann man sie auch sehr komfortabel über www.genial-lokal.de[30]. Der Preis ist dank Preisbindung derselbe, aber es verdient so auch ein örtlicher Buchhändler. Die Verpackung ist einwandfrei und die Lieferzeiten sind ebenso kurzfristig wie bei Amazon. Aber Amazon wird noch viel praktischer, wenn Du Güter über geizhals.de[31] oder idealo.de[32] suchst. Denn dann ist das Angebot nicht nur noch breiter, sondern Du hast weiterhin den Überblick über das Amazon-Sortiment und kannst den Preis und die Verfügbarkeit mit anderen Anbietern vergleichen. Über idealo.de kann mittlerweile sogar direkt bestellt werden.

- Laß Dein Handy einfach zu Hause! Mit dem Handy in der Tasche wissen sie, wo Du warst, wo Du Dich aufhältst und in welche Richtung Du Dich bewegst. Technisch wären sie sogar in der Lage, Dir dabei zuzuschauen. Abgesehen davon ist der Mikrowellensender in Deiner Tasche nicht gerade gesundheitsfördernd.

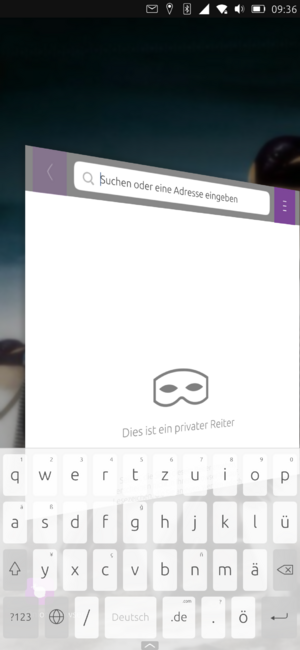

Tipp für alle, die auf ihr Handy trotzdem nicht verzichten können: Werfe mal einen Blick auf https://ubports.com[33]. Eine ambitionierte Community von Linux-Enthusiasten arbeitet an der Weiterentwicklung von Ubuntu Touch[34], einem Linux-Betriebssystem für Smartphones. Schon heute gibt es einige voll funktionsfähige "Handies" ganz ohne Leine und Maulkorb![35] Die gewohnten Android-Apps sind dort gegenwärtig allerdings nicht direkt lauffähig[36], im Gegenzug erwirbt man aber maximale Transparenz und Sicherheit.[37] Und es existieren auch Anwendungen, die in der Android- und iPhone-Welt fehlen.[38]

Auf technischer Seite bietet die konsequente Mitnutzung und Mitentwicklung von OpenSource-Produkten einen Ausweg aus digitaler Erpressung.[39]

Verzichtest Du auf digitale Verlockungen, verhältst Du Dich antizyklisch. Verhältst Du Dich analog, bist Du beinahe unsichtbar für sie, da ihre Macht auf der Anwendung digitaler Technologien basiert. Deswegen sprechen wir auch bewußt nicht von Digital Detox, da wir die Digitalisierung nicht verhindern, sondern ihren Nutzen für eine freie Wirtschaft in einer freien Welt erhalten.

Quellen und Anmerkungen

- ↑ Siehe auch https://www.arte.tv/de/videos/075837-014-A/gafam-die-neuen-herrscher-der-welt-der-durchblick/

- ↑ https://archium.org/index.php/Digital_Definition

- ↑ So wurde Startpage auch zum Testsieger bei der Stiftung Warentest: https://startpage.com/nix-zu-verbergen/startpage-artikel/startpage-com-ist-testsieger-bei-stiftung-warentest

- ↑ Siehe https://gnupg.org/ und OpenPGP

- ↑ Beispielsweise https://www.heise.de/security/meldung/PGP-E-Mail-Verschluesselung-akut-angreifbar-4048489.html oder https://www.it-daily.net/it-sicherheit/datenschutz-grc/21858-e-mail-verschluesselung-mit-pgp-ist-nicht-sicher

- ↑ https://de.wikipedia.org/w/index.php?title=Asymmetrisches_Kryptosystem&oldid=208421914

- ↑ https://www.openpgp.org/

- ↑ https://gnupg.org/

- ↑ https://www.enigmail.net

- ↑ Sehr anschauliche Beschreibungen zu GnuPG und OpenPG finden sich in Patrick Schnabels didaktisch genial aufbereiteten Kompendien, hier das Elektronik-Kompendium https://www.elektronik-kompendium.de/sites/net/1811051.htm.

Zu den Unterschieden zwischen PGP, GnuPG und OpenPG siehe https://www.goanywhere.com/de/blog/openpgp-pgp-gpg-unterschied. - ↑ Die Umwandlung von Text in verschlüsselten Code – und zurück – gelingt sehr bequem mit dem einfachen Programm GPG-Crypter https://sourceforge.net/projects/gpg-crypter/.

Zur Generierung von QR-Codes gibt es unzählige Tools, etliche sind online verfügbar. Universal offline zu verwenden ist beispielsweise der Portable QR-Code Generator (https://sites.google.com/site/qrcodeforwn/) - ↑ Achium usingGPG-Crypt.pngforge.net http://steghide.sourceforge.net Mit dem Expertentool ImageMagick lassen sich zudem Bilder überlagern und vielfältige individuelle Verschlüsselungsworkflows zusammenstellen. Siehe [1] und [2]

- ↑ https://www.torproject.org/

- ↑ https://tox.chat/download.html

- ↑ https://manjaro.org

- ↑ https://linuxmint.com

- ↑ https://ubuntu.com/download

- ↑ Den besten Überblick über die vielen Linux-Distributionen und ihr Beliebtheitsranking findest Du unter https://distrowatch.com

- ↑ Siehe https://tails.boum.org/index.de.html und https://www.chip.de/news/Tails-4.12-sicherer-als-Windows-10-Viren-und-Hacker_88822194.html?obref=outbrain-chip-web&cm_ven=chip_outbrain

- ↑ https://entwickler.de/online/windowsdeveloper/angriffsziel-firmware-579843653.html

- ↑ https://www.raspberrypi.org

- ↑ Bildquelle: https://www.raspberrypi.org/blog/working-from-home-with-your-raspberry-pi/

- ↑ Das "Raspi" besitzt lediglich einen s.g. "Bootloader", um die Firmware vom Speichermedium zu laden, um ganz genau zu sein.

- ↑ https://lampel.archium.org/index.php/Hardware

- ↑ https://signal.org

- ↑ https://threema.ch

- ↑ https://telegram.org

- ↑ Beispielsweise:

- https://www.chip.de/news/Schluss-mit-WhatsApp-Deshalb-sollten-Sie-auf-keinen-Fall-zu-Telegram-wechseln_183225610.html

- https://www.heise.de/hintergrund/Telegram-Chat-der-sichere-Datenschutz-Albtraum-eine-Analyse-und-ein-Kommentar-4965774.html

- https://www.giga.de/news/threema-knoepft-sich-signal-sowie-telegram-vor-und-warnt-vor-gefahren

- https://www.swr3.de/aktuell/deswegen-ist-telegram-keine-alternative-100.html

- … uvm.

- ↑ https://github.com/zhukov/webogram

- ↑ https://www.genialokal.de/

- ↑ https://geizhals.de

- ↑ https://idealo.de

- ↑ https://ubports.com

- ↑ https://wiki.ubuntuusers.de/Ubuntu_Touch/

- ↑ Aus eigener Erfahrung zu empfehlen ist das Volla Phone der Hallo Welt Systeme UG (haftungsbeschränkt) aus Remscheid, die ein Gigaset Handy mit einer sehr angenehm zu bedienenden Benutzeroberfläche ausgestattet hat. Siehe https://volla.online.

- ↑ Beispielsweise ist WhatsApp für Ubuntu Touch nicht verfügbar, Telegram natürlich schon. Bastlern gelingt die Einrichtung von Anbox, einem eingebetteten Android-Container in welchem Android-Apps eingeschränkt lauffähig werden. https://wiki.ubuntuusers.de/Ubuntu_Touch/Anbox/

- ↑ Sämtliche administrative Handlungen sind auch über das Betriebssystem-Terminal durchführbar, auch aus der Ferne über SSH.

- ↑ Z.B. eine App für den praktischen Etherpad-Editor, der kooperatives Arbeiten am selben Dokument ermöglicht (https://etherpad.org/).

- ↑ Man beachte den bemerkenswerten Schachzug von Prof. Dr. Winfried Stöcker, die Grundbestandteile seines Corona-Antigens zur Herstellung eines Impfstoffes frei zur Verfügung zu stellen.

Siehe https://www.spiegel.de/panorama/der-professor-und-sein-corona-impfstoff-strafanzeige-statt-unterstuetzung-spiegel-tv-a-53b1657a-7500-421e-b673-911a3eadea01, https://www.winfried-stoecker.de/blog/die-beste-impfung-gegen-covid-19 und https://www.winfried-stoecker.de/blog/luebeck-impfung-gegen-corona-zusammenfassung.

Siehe außerdem https://youtu.be/_rwR0uBylmw

Kontakt hier: https://www.labor-stoecker.de